微软威胁情报中心 (MSTIC) 称,SolarWinds 供应链攻击幕后黑客组织瞄准全球各政府机构,发动大规模钓鱼攻击活动。

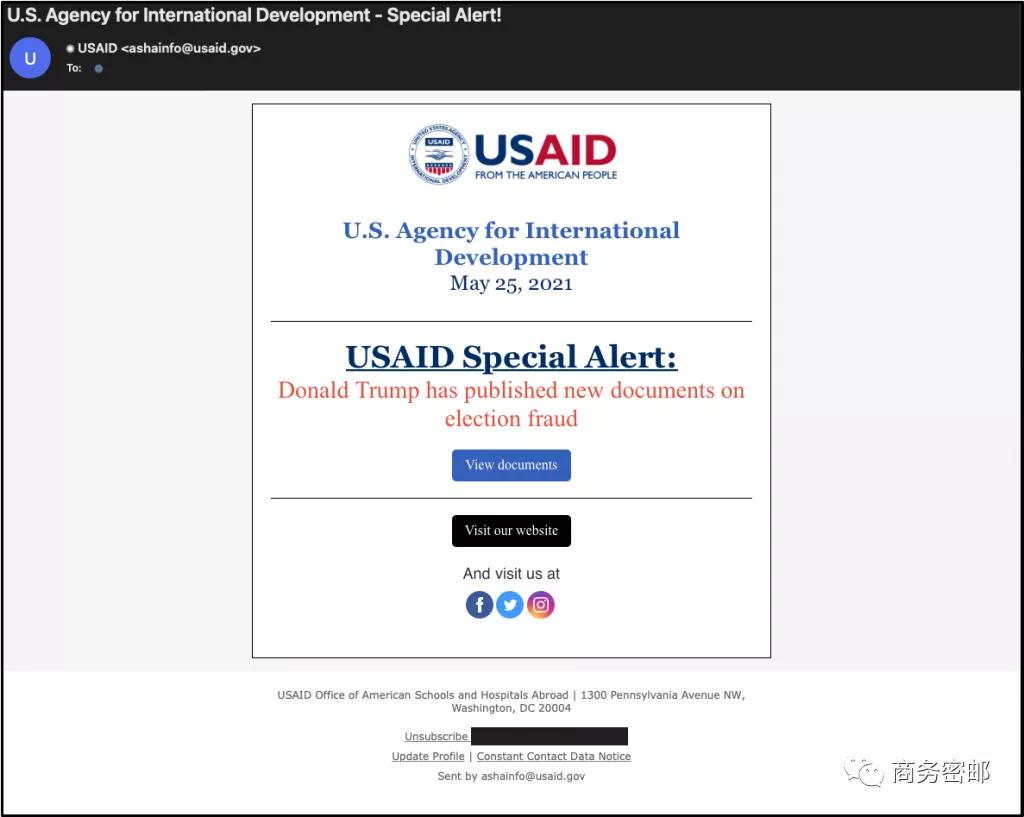

微软称这起攻击的幕后黑手是 Nobelium,可能受俄罗斯政府支持,它利用 USAID 受陷的 Constant Contact 账户(合法的邮件营销服务)发送钓鱼邮件。

(模仿美国国际开发署的钓鱼邮件)

Nobelium是如何让受害者中招的。

Nobelium 组织的感染链和恶意软件交付技术在这些攻击活动中在发展,攻击者将包含 HTML 附件的鱼叉式钓鱼活动信息将 ISO 文件释放到受害者的硬盘驱动中。

之后,受害者被诱骗打开其中的文件,执行捆绑在该文件中或存储在 ISO 图像中的 DLL,将 Cobalt Strike Beacon 加载在系统上。

如果目标设备是苹果iOS设备,则用户被重定向到受 NOBELIUM 控制下的另一台服务器,从而利用已修复 0day (CVE-2021-1879) 的exploit。成功部署这些 payload 可使 NOBELIUM 实现对已受陷系统的可持续访问权限。之后,成功执行这些恶意载荷对受害目标进行横向移动、数据窃取和传递额外等行动。

Nobelium 的主要目标为各国政府机构、智库、咨询机构和非政府组织机构,攻击针对150多个不同组织机构的3000多份邮件账户,受害者至少遍布24个国家。

此次攻击影响之大的原因有三点

一、Nobelium会追踪其所在国家/地区关注的问题。如疫苗机构和医疗机构,利用关注的焦点问题进行相关邮件主题投放。

二、Nobelium会利用参与者活动获得访问权并感染用户。

三、针对民族国家的网络攻击加剧。

此次攻击特点有三个

特点一、利用信任

Nobelium的策略就是获得值得信赖的技术供应商,并感染他们的客户。

通过软件更新和电子邮件服务商,降低技术生态系统信任,开展破坏性攻击。

特点二、隐蔽性强

攻击者对每个代码漏洞使用独特的基础设施和工具的反复模式,从而为攻击者提供了

高度的隐蔽性,并使他们能够在很长一段时间内不被发现。

特点三、窃取数据

攻击者在数以千计的组织中建立后门,然后挑选有价值的机构从中窃取信息,致使部分源代码和客户记录被窃取。

很明显,政府、企业都在被攻击之列,而系统漏洞、软件漏洞是入侵的入口,电子邮件则很好的成为了黑客们的切入系统的主要方式。

研究表明,APT 高级持续性渗透威胁和目标攻击通常会利用社会工程学陷阱,电子邮件作为切入目标内部系统的手段。

对政企而言,尤其是负责保护网络的信息安全部门,需要更加清楚认识到攻击者可轻易利用电子邮件进行攻击,因为电子邮件是商务沟通最常见的形式,也是容易被高度信任的通信方式。所以,保护电邮安全极其重要。

商务密邮作为国内专业的邮件安全提供商,全系采用SSL+高强度国密算法,对邮件数据进行先加密后发送,密文储存的形式,从源头上对邮件进行加密处理,同时为企业配备专属独立的安全邮件客户端,在提高办公效率的同时,对邮件数据从信息源头上进行加密,查阅的邮件还可进行二次加密复锁,全方位杜绝邮件收发、存储中被窃取或账号密码被盗,设备漏洞、系统漏洞、服务器被攻击等引发的邮件数据泄露。

对于企业机构,在对邮件高强度加密的基础上,更加需要策略上的管控。商务密邮为政企机构提供邮件防泄漏系统可针对邮件正文、附加文件、文档、文本进行扫描,未经授权有任何涉密内容发出,将立刻进行阻断,并上报进行审批,同时商务密邮离职管控、邮件跟踪、邮件水印、强制加密、阅后即焚等管理策略,将全面保障企业通信安全。